Unterstützt NordVPN OpenWrt?

Berichten zufolge unterstützen Router mit OpenWrt-Firmware VPNs wie NordVPN. Bitte beachte jedoch, dass die folgende Konfiguration nicht vom NordVPN-Team getestet wurde – die Konfiguration wurde von unseren wunderbaren Kunden geteilt und getestet. NordVPN bedankt sich insbesondere bei Unwind, einem aktiven Mitglied der OpenWrt-Community, für seine kontinuierliche Unterstützung mit aktuellen OpenWrt-Anleitungen.

GUI-Anweisungen

In dieser Anleitung erfährst du, wie du eine NordVPN-Verbindung auf Routern mit OpenWrt-Firmware über die LuCI-Weboberfläche einrichtest.

-

Du kannst die LuCI-Oberfläche deines OpenWrt-Routers aufrufen, indem du

die lokale IP-Adresse in deinen Internetbrowser eingibst und dich

anmeldest. Die Standard-IP-Adresse

ist 192.168.1.1 und der

Benutzername ist root.

HINWEIS: Das System legt standardmäßig kein Passwort fest, sodass dieses Feld leer bleiben kann. Wenn du dich jedoch anmeldest, zeigt das System eine Meldung an, in der du aufgefordert wirst, ein Passwort festzulegen.

Klicke dazu auf System>Administration, um ein Passwort einzurichten. -

Wenn du angemeldet bist, klicke auf die Registerkarte

System und wähle Software.

- Klicke auf die Schaltfläche Update lists, warte, bis der Vorgang abgeschlossen ist, und klicke dann auf Dismiss.

-

Installiere die folgenden Pakete, indem du ihren Namen in das Feld

Filter eingibst und auf

Install... klickst.

- openvpn-openssl

- ip-full

-

luci-app-openvpn

- Klicke auf Save & Apply und aktualisiere die Router-Seite. Du solltest eine neue Registerkarte namens VPN sehen. Klicke darauf und wähle OpenVPN aus dem Dropdown-Menü.

-

Du musst die OpenVPN-Client-Konfigurationsdateien herunterladen. Dann

kannst du dich über deinen

Nord Account mit einem

empfohlenen Server verbinden. Führe die folgenden Schritte aus, um die

Anmeldedaten für den Dienst für die manuelle Einrichtung der

Verbindung

zu finden:

-

-

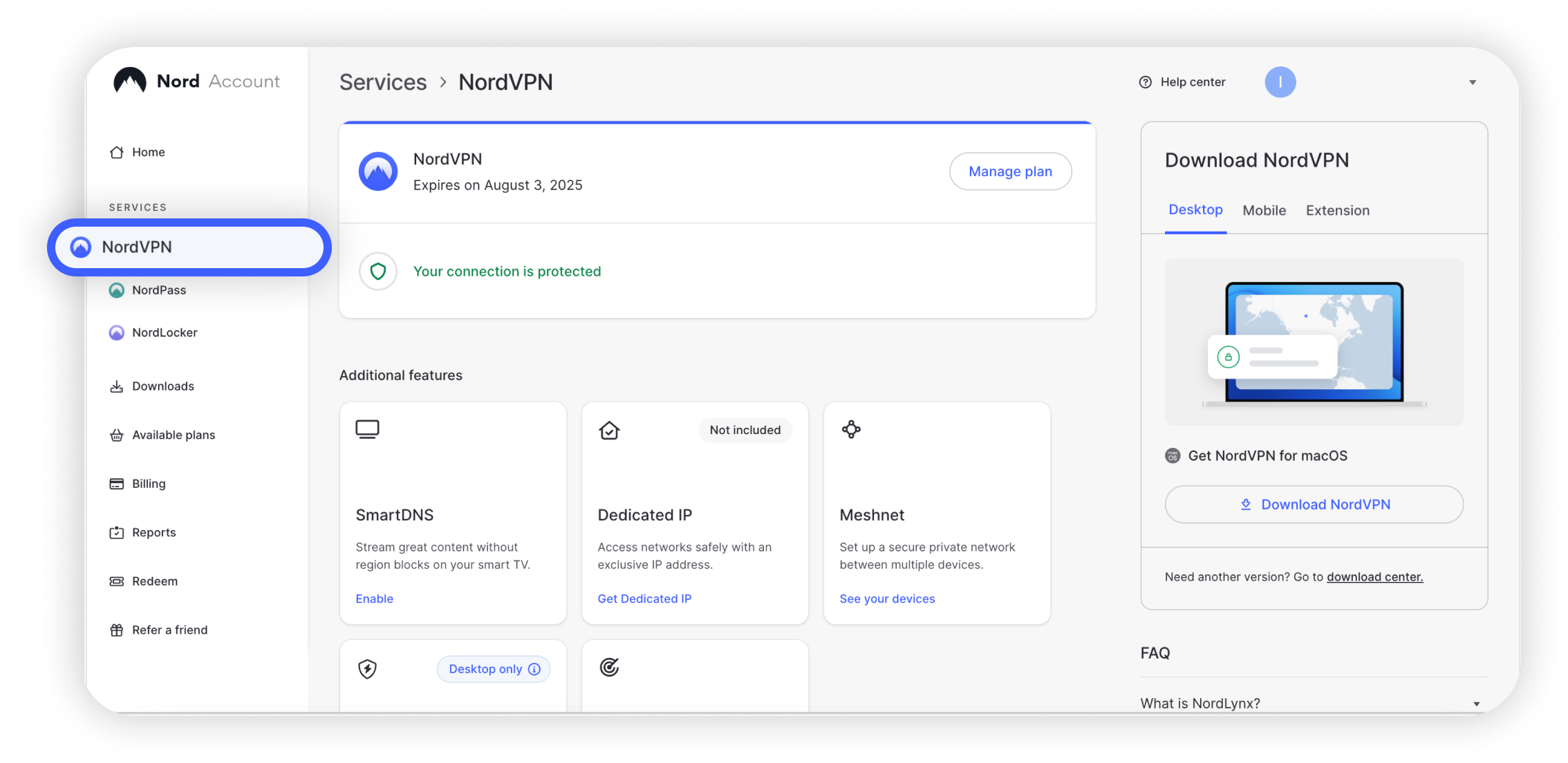

Melde dich in deinem Nord Account

an, klicke auf NordVPN und unter

Manuelle Einrichtung (Manual setup) auf

Service-Anmeldedaten (Service credentials).

Hier findest du den Benutzernamen und das

Passwort, die du für die manuelle Verbindung

benötigst.

-

Jetzt musst du die OpenVPN-Client-Konfigurationsdateien

herunterladen. Führe die folgenden Schritte aus, um den besten

Server für deine Verbindung zu finden:

-

Melde dich mit deinem

Nord Account

an

und klicke auf NordVPN.

-

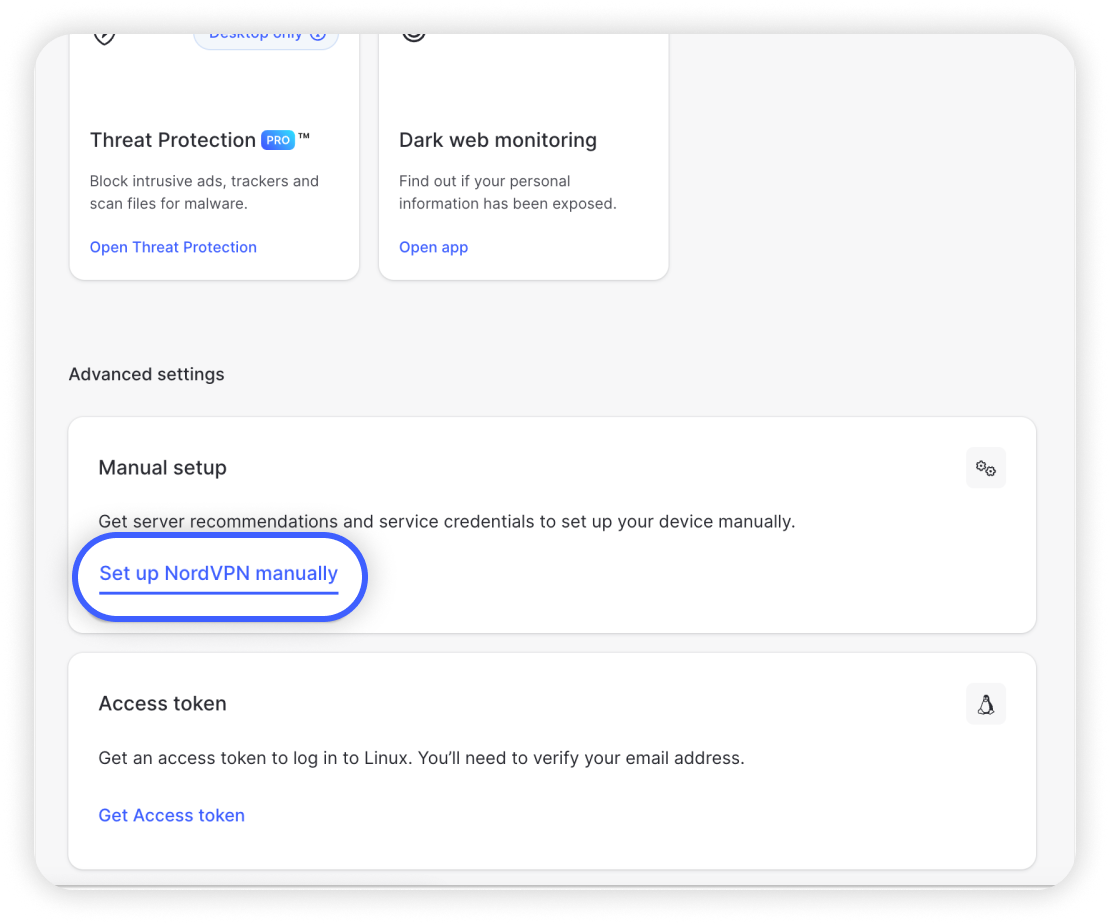

Scrolle runter zu

Erweiterte Einstellungen (Advanced

settings) und klicke auf

NordVPN manuell einrichten (Set up NordVPN

manually).

-

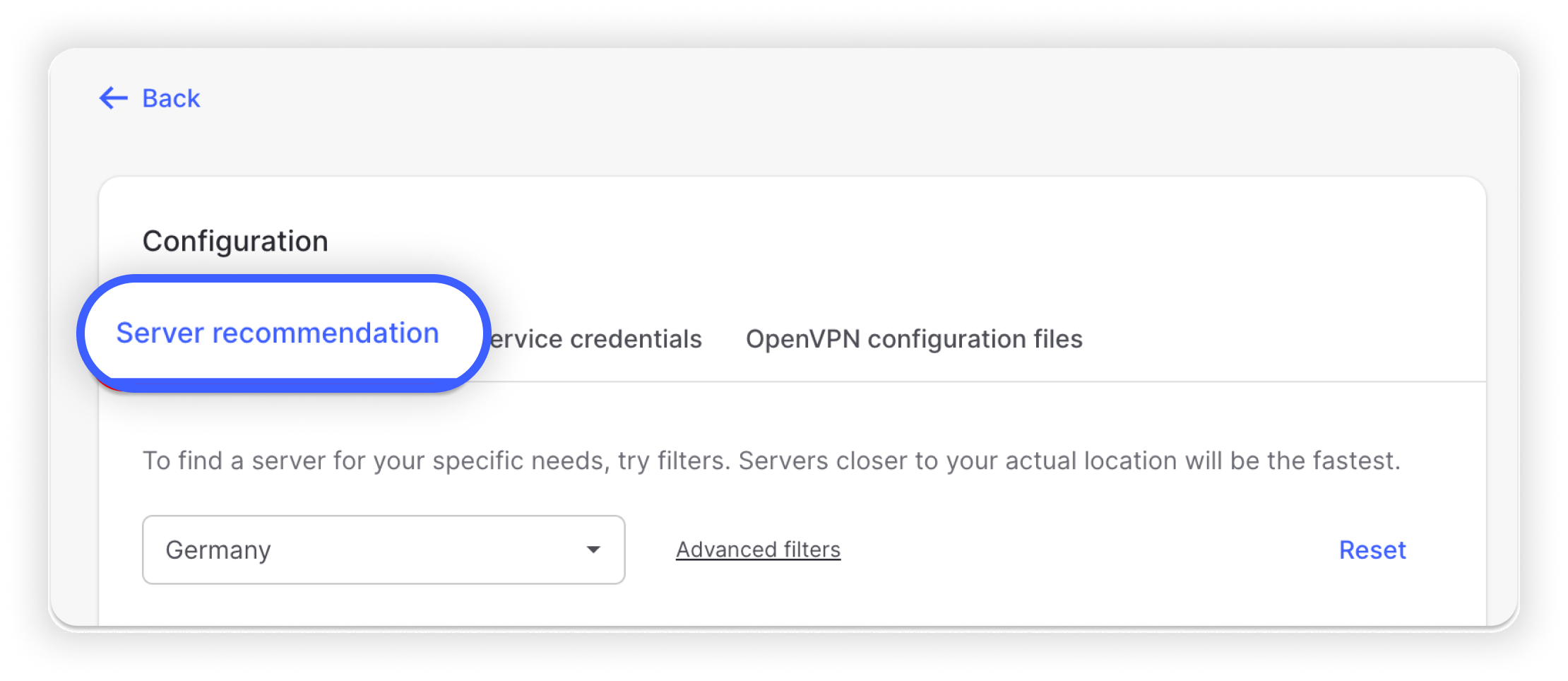

Wähle die Registerkarte

Server-Empfehlung (server recommendation)

aus. Unser Algorithmus wird den besten Server für dich

empfehlen, basierend auf deiner Position.

-

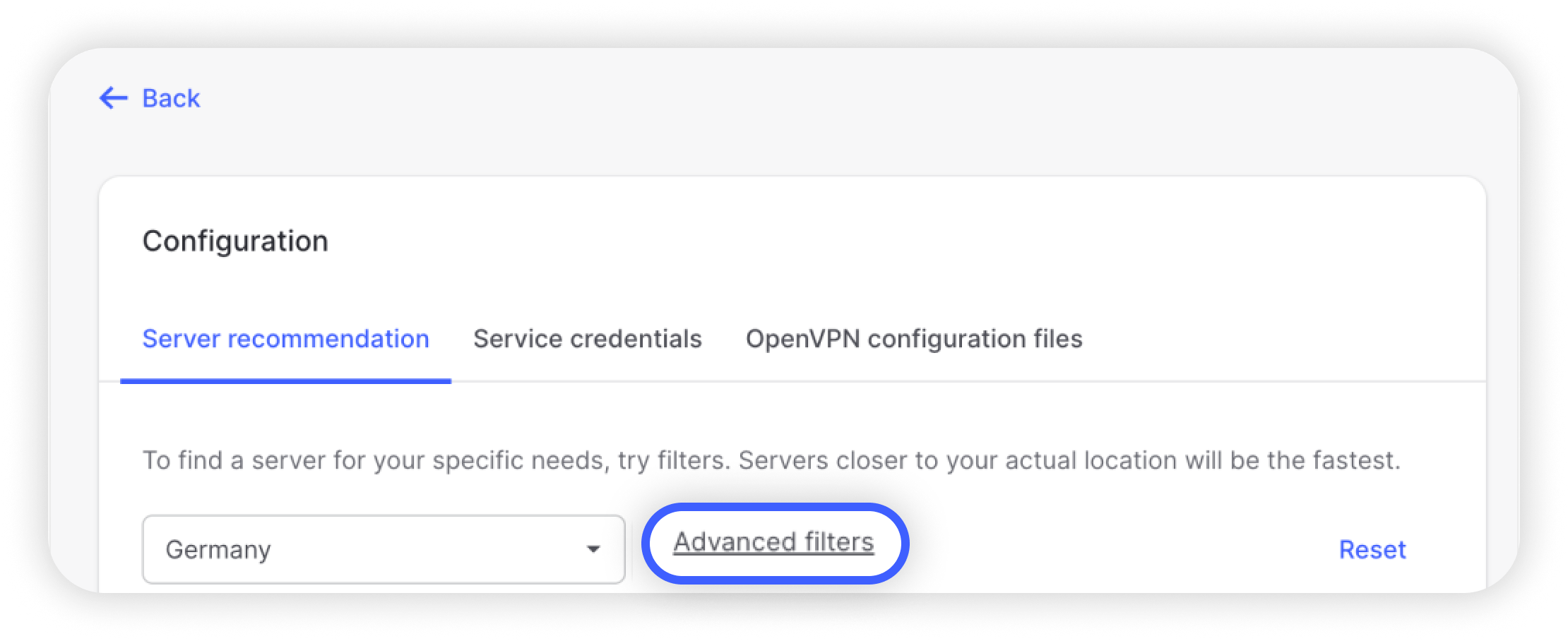

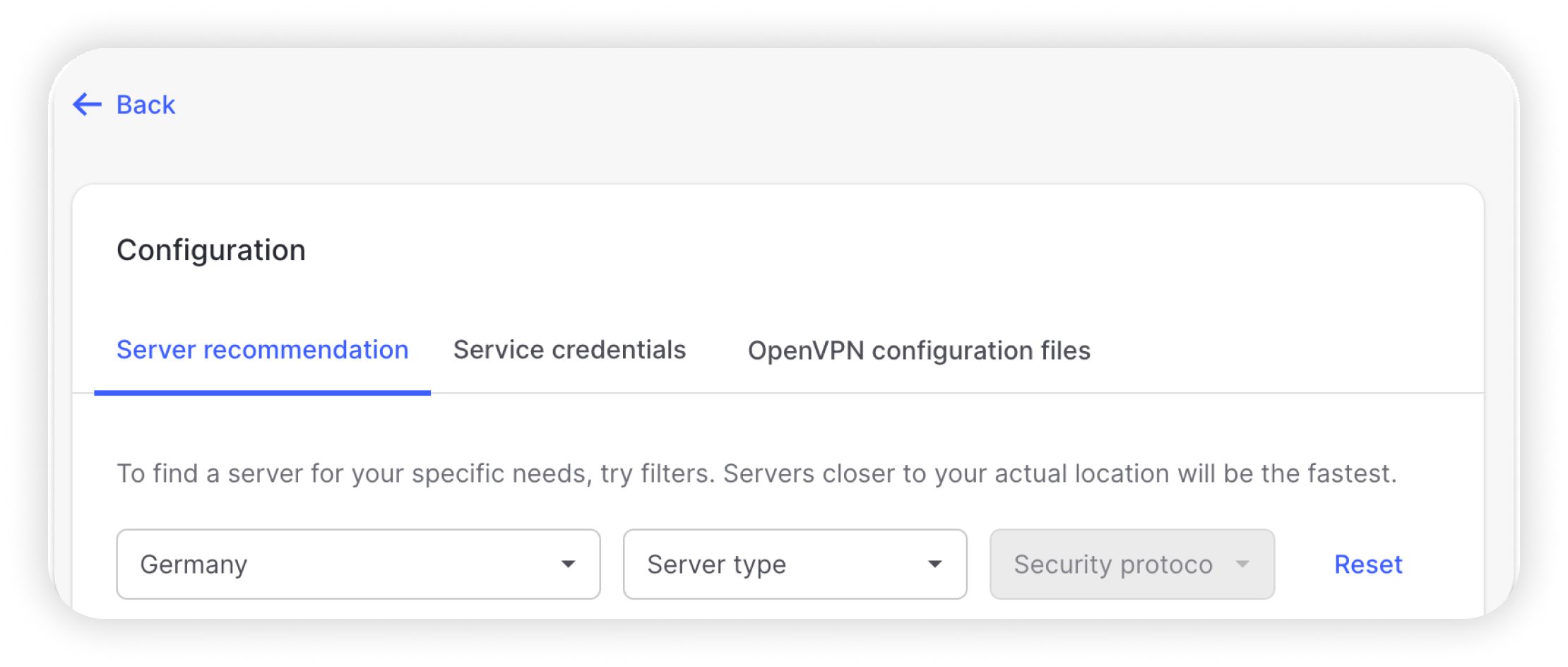

Wenn du auf Erweiterte Filter (Advanced

filters) klickst, kannst du die empfohlenen Server weiter

anpassen, indem du den Servertyp (Server

Type) und das

Sicherheitsprotokoll (Security Protocol)

auswählst.

Mit diesen Schritten kannst du einen bestimmten Server auswählen:

-

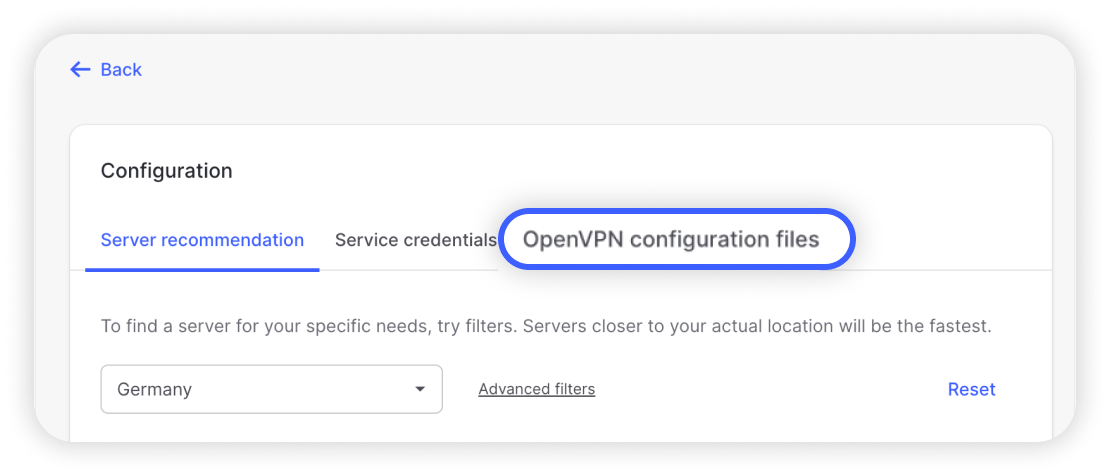

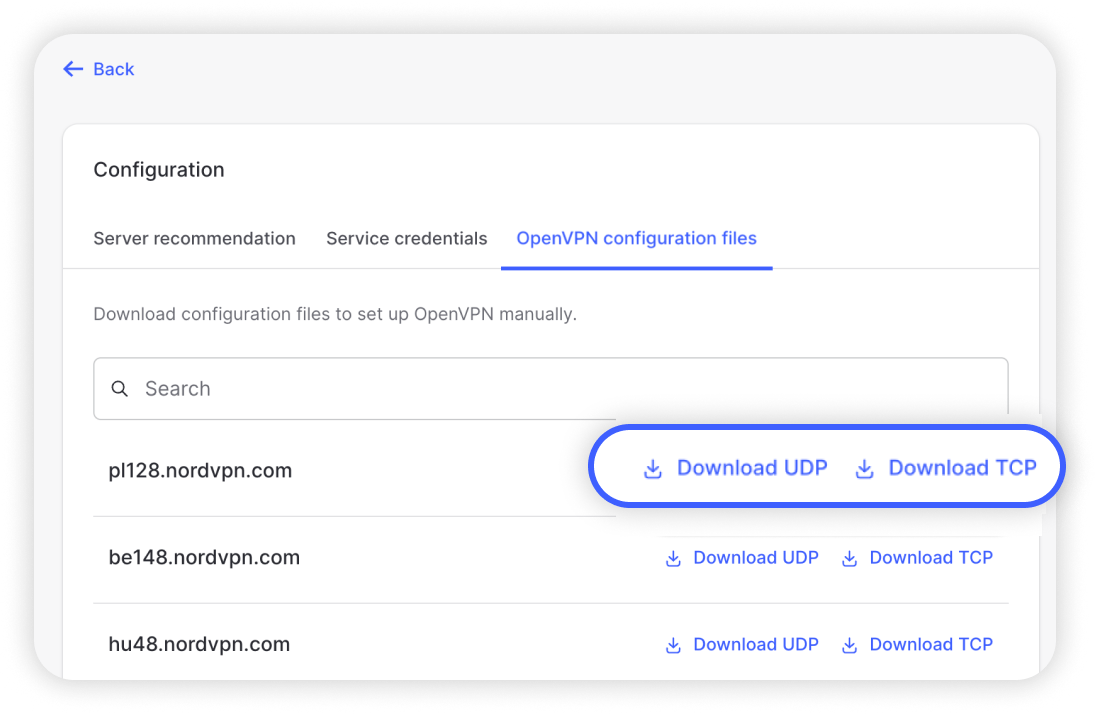

Wähle unter

NordVPN manuell einrichten (Set up

NordVPN manually) die Option

OpenVPN-Konfigurationsdateien (OpenVPN

configuration files).

-

Du findest den Server, mit dem du dich verbinden

möchtest, indem du die

Suchleiste benutzt oder nach unten

scrollst. Anschließend kannst du sie durch Anklicken von

UDP herunterladen (Download UDP) oder

TCP herunterladen (Download TCP)

herunterladen.

Für diese Anleitung werden wir den Server us5104.nordvpn.com verwenden.

-

Wähle unter

NordVPN manuell einrichten (Set up

NordVPN manually) die Option

OpenVPN-Konfigurationsdateien (OpenVPN

configuration files).

-

Melde dich mit deinem

Nord Account

an

und klicke auf NordVPN.

-

Melde dich in deinem Nord Account

an, klicke auf NordVPN und unter

Manuelle Einrichtung (Manual setup) auf

Service-Anmeldedaten (Service credentials).

Hier findest du den Benutzernamen und das

Passwort, die du für die manuelle Verbindung

benötigst.

-

-

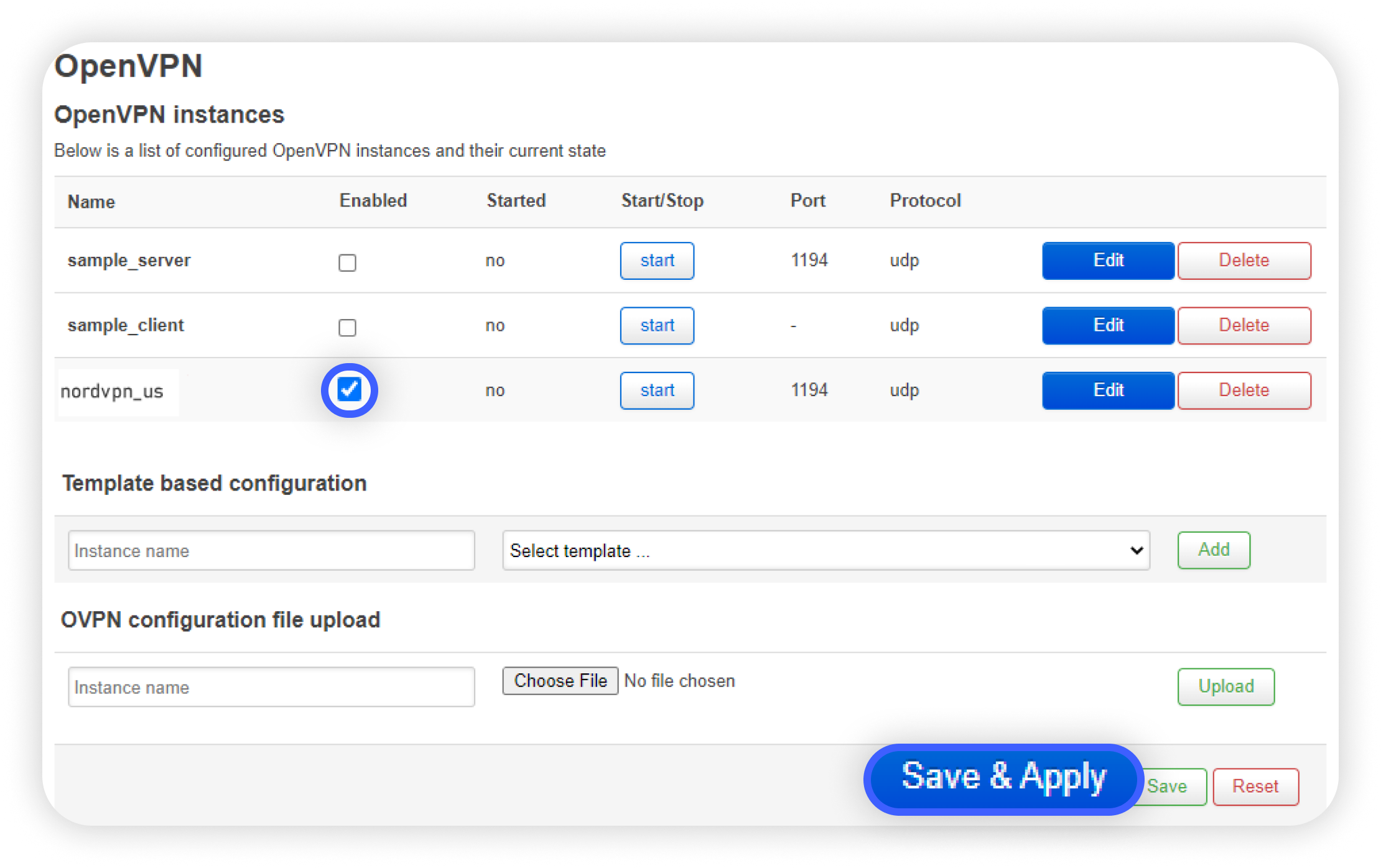

Gib unter dem Abschnitt

OVPN-Konfigurationsdatei hochladen (OVPN configuration

file upload) den Namen der VPN-Verbindung im Feld Instanzname

(Instance name) an (wir haben sie nordvpn_us genannt). Klicke dann auf die Schaltfläche

Datei auswählen (Choose file), suche die

heruntergeladene Serverdatei und klicke auf

Hochladen (Upload).

-

Klicke im Abschnitt OpenVPN-Instanzen (OpenVPN

instances) auf die Schaltfläche

Bearbeiten (Edit) neben der Instanz, die du

erstellt hast.

-

Gib deine NordVPN-Service-Anmeldedaten (deinen Benutzernamen und dein

Passwort) in das untere Feld in separaten Zeilen ein.

username

password

Du findest deine NordVPN-Service-Anmeldedaten (deinen Benutzernamen und dein Passwort) im Nord Account-Dashboard. -

Kopiere nun den Pfad zur Anmeldedatei, der direkt über dem Feld mit den

Anmeldedaten angegeben ist, und füge ihn neben der Zeile

auth-user-pass im Abschnitt Config file

oben ein. Sie sollte wie folgt aussehen: auth-user-pass /etc/openvpn/nordvpn_us.auth

-

Um dich mit dem VPN-Server zu verbinden, klicke auf das

Aktiviert-Kästchen und dann auf

die Start-Schaltfläche neben der erstellten

NordVPN-Instanz.

- Klicke auf die Schaltfläche Speichern & Anwenden (Save & Apply) am unteren Rand.

- Bewege den Mauszeiger am oberen Rand des Navigationsmenüs auf System und klicke auf Neustart (Reboot). Eine weitere Seite öffnet sich. Klicke auf die Schaltfläche Neustart durchführen (Perform reboot). Nun musst du dich erneut anmelden.

-

Bewege den Mauszeiger über die Registerkarte

Netzwerk (Network) am oberen Rand der Seite und wähle

Schnittstellen (Interfaces): 1.

Klicke auf Neue Schnittstelle hinzufügen (Add new

interface).

2. Schreibe nordvpntun in den Abschnitt Name.

3. Klicke auf Protokoll (Protocol) und wähle Nicht verwaltet (Unmanaged).

4. Gib im Dropdown-Menü Schnittstelle (Interface) den Namen tun0 in das untere Feld -- custom -- ein und drücke die Eingabetaste.

- Klicke auf Schnittstelle erstellen (Create interface) und anschließend auf Speichern (Save).

- Klicke oben auf der Seite auf die Registerkarte Netzwerk (Network) und wähle Firewall.

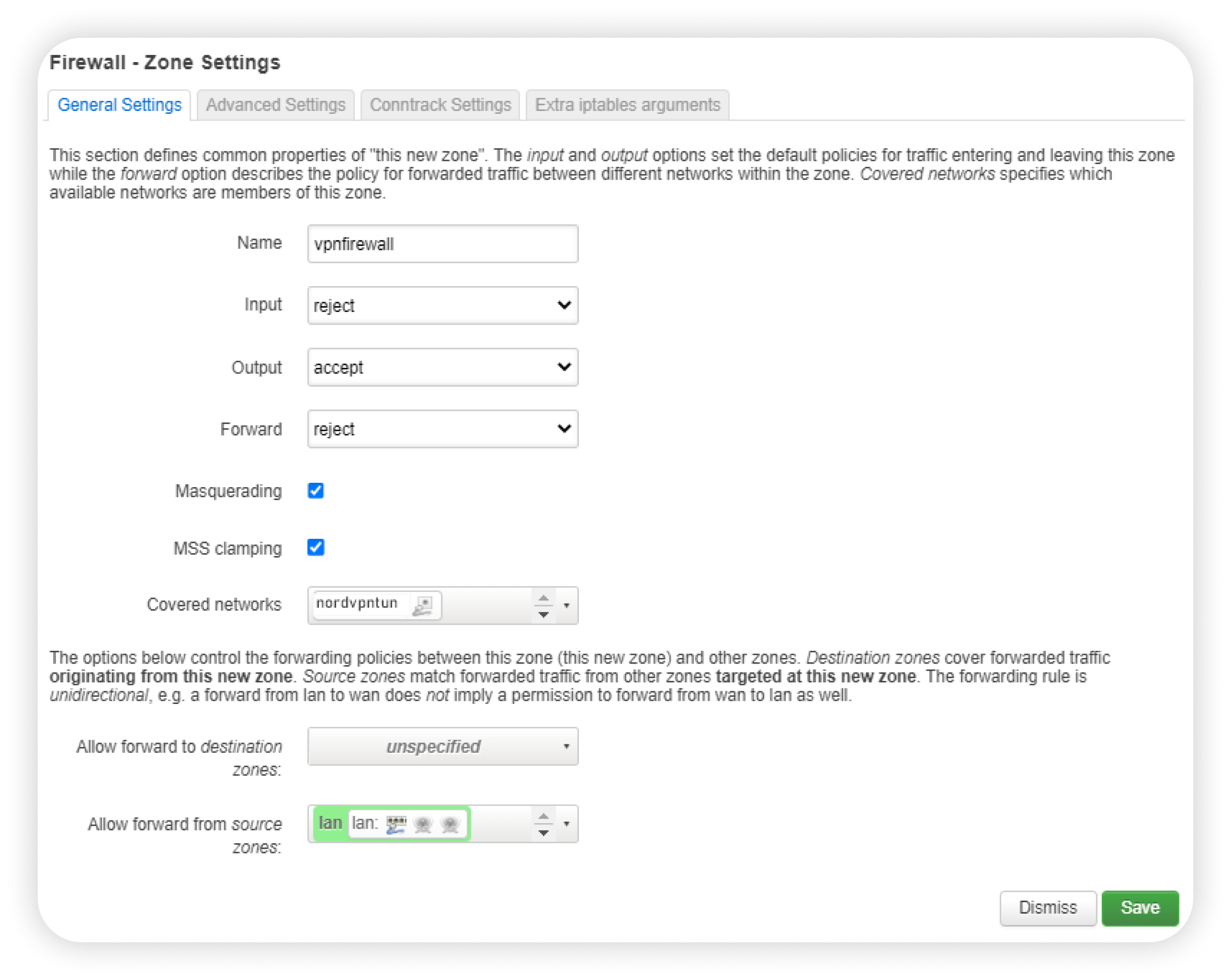

- Klicke auf die Schaltfläche Hinzufügen (Add) und passe sie wie folgt an:```

- Nenne sie vpnfirewall.

2. Setze die Option Eingabe (Input) auf Ablehnen (Reject).

3. Stelle Ausgabe (Output) auf Akzeptieren (Accept) und Weiterleiten (Forward) auf Ablehnen (Reject). .

4. Aktiviere die Option Maskierung (Masquerading).

5. Aktiviere die Option MSS-Clamping (MSS clamping).

6. Wähle im Dropdown-Menü Abgedeckte Netzwerke (Covered Networks) die Option nordvpntun.

7. Wähle im Dropdown-Menü Weiterleitung aus Quellzonen zulassen (Allow forward from source zones) die Option lan.

8. Klicke auf die Schaltfläche Speichern (Save).

```

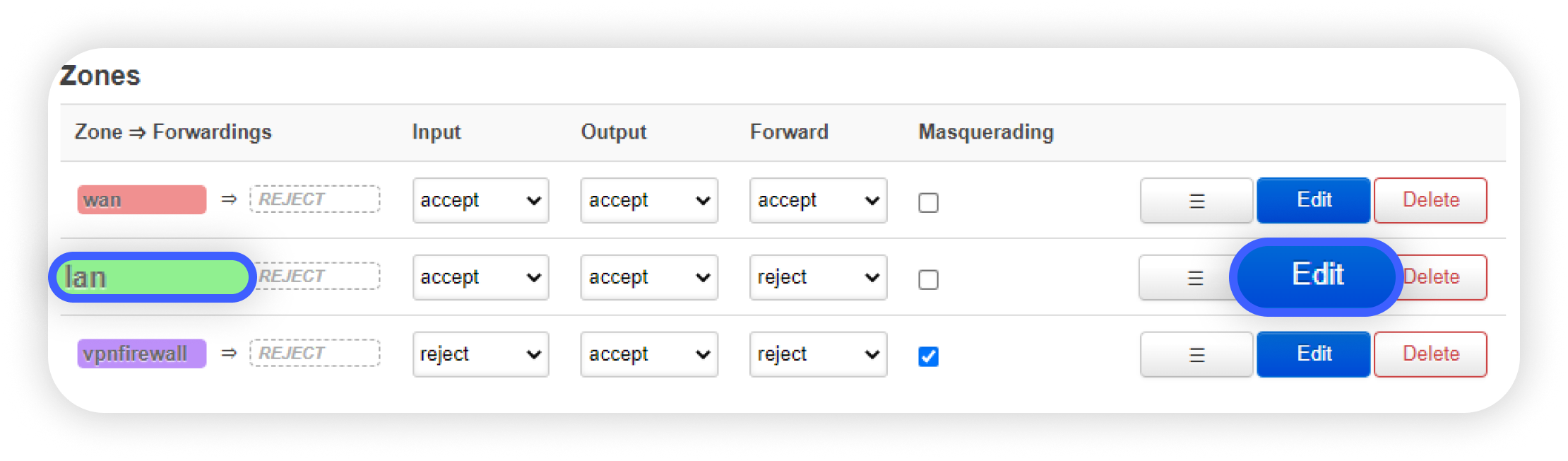

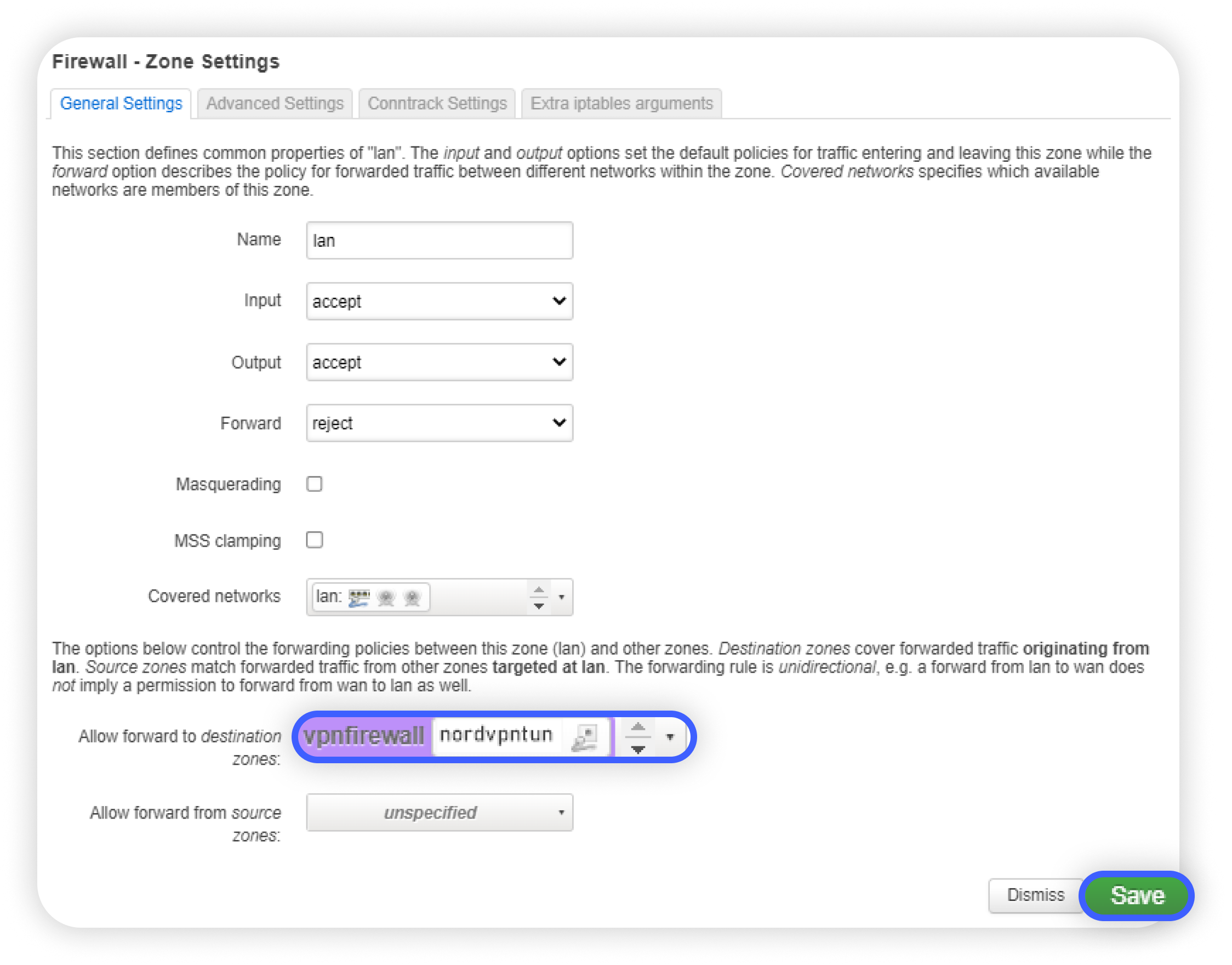

18. Suche im Abschnitt Zonen (Zones) die Zone mit dem Namen lan und klicke auf die Schaltfläche Bearbeiten (Edit).

19. Wähle in der Dropdown-Liste Weiterleitung in Zielzonen zulassen (Allow forward to destination zones) den Eintrag nordvpntun.

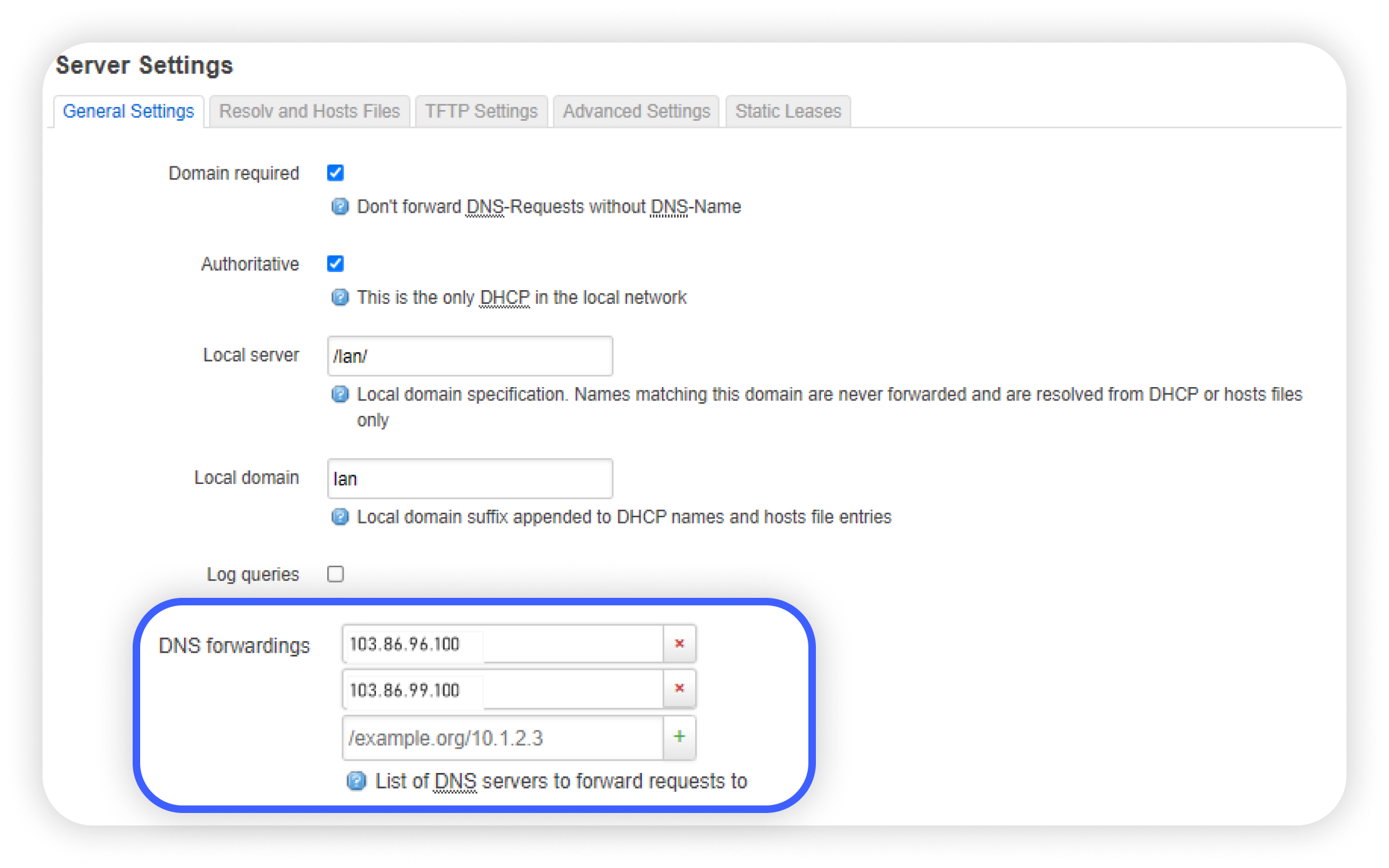

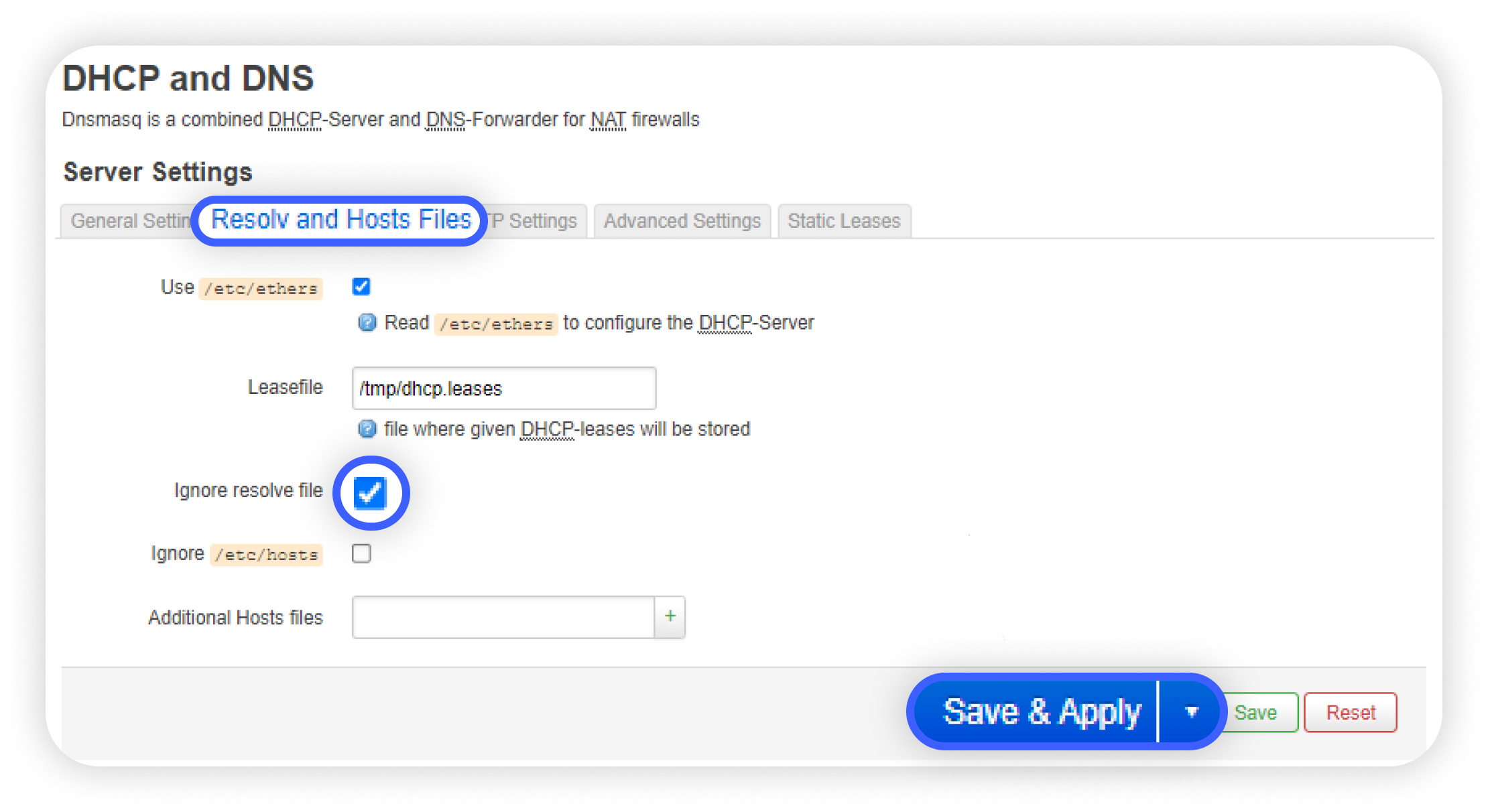

20. Klicke erneut auf Netzwerk (Network) oben auf der Seite und wähle dann DHCP and DNS aus der Dropdown-Liste.

21. Suche die Option DNS-Weiterleitungen in der Registerkarte Allgemeine Einstellungen (General settings) und gib die NordVPN DNS-Adressen ein. Die Adressen sind: 103.86.96.100 und 103.86.99.100

22. Gehe zur Registerkarte Resolve- und Hosts-Dateien (Resolve and hosts files), aktiviere das Kontrollkästchen Resolve-Datei ignorieren (Ignore resolve file) und klicke auf die Schaltfläche Speichern & anwenden (Save & Apply).

23. Gehe zurück zur Registerkarte VPN > OpenVPN.

24. Aktiviere im Abschnitt OpenVPN-Instanzen (OpenVPN instances) die Option Aktivieren (Enable) neben der NordVPN-Option in der Liste und klicke auf die Schaltfläche Speichern & anwenden (Save & Apply).

25. Klicke erneut auf die Schaltfläche Start, um eine Verbindung mit dem VPN-Server herzustellen.

## CLI-Anweisungen

Wenn du nach einem Tutorial für Fortgeschrittene suchst, kannst du dieser Anleitung folgen. Du brauchst einen Router mit OpenWrt-Firmware und einem aktivierten OpenVPN-Client, um die Vorteile eines VPNs unter OpenWrt nutzen zu können. Die Hauptseite der Firmware ist [https://openwrt.org/](https://openwrt.org/).

1. Zuerst musst du in der Lage sein, deinen Router per SSH über seine LAN-IP-Adresse zu erreichen. Standardmäßig ist die IP-Adresse 192.168.1.1, und der Benutzername ist root; allerdings kann sich die IP-Adresse unterscheiden, wenn du Standardwerte geändert hast.

2. Der Router hat das OpenVPN-Paket standardmäßig nicht in der Firmware-Image. Du kannst es mit den folgenden Befehlen installieren:

```

opkg update

opkg install openvpn-openssl

opkg install ip-full

```

Zusätzlich kannst du die LuCI-Komponente der OpenVPN-Konfiguration installieren, aber das ist optional. Das kannst du mit diesem Befehl tun:

```

opkg install luci-app-openvpn

```

3. Wenn du das OpenVPN-Paket installiert hast, kannst du es automatisch starten lassen, wenn der Router startet, wenn du diesen Befehl eingibst:

```

/etc/init.d/openvpn enable

```

4. Als Nächstes musst du die Serverkonfigurationsdateien herunterladen. Folge dafür diesen Schritten:

1. Melde dich mit deinem [Nord Account](https://my.nordaccount.com/) an und klicke auf NordVPN.

2. Scrolle runter zu Erweiterte Einstellungen (Advanced settings) und klicke auf NordVPN manuell einrichten (Set up NordVPN manually).

3. Wähle die Registerkarte Server-Empfehlung (Server recommendation) aus. Unser Algorithmus wird den besten Server für dich empfehlen, basierend auf deiner Position.

4. Wenn du auf Erweiterte Filter (Advanced filters) klickst, kannst du die empfohlenen Server weiter anpassen, indem du den Servertyp (Server Type) und das Sicherheitsprotokoll (Security Protocol) auswählst.

Mit diesen Schritten kannst du einen bestimmten Server auswählen:

1. Wähle unter NordVPN manuell einrichten (Set up NordVPN manually) die Option OpenVPN-Konfigurationsdateien (OpenVPN configuration files).

2. Du findest den Server, mit dem du dich verbinden möchtest, indem du die Suchleiste benutzt oder nach unten scrollst. Anschließend kannst du ihn durch Anklicken von UDP herunterladen (Download UDP) oder TCP herunterladen (Download TCP) herunterladen.

5. Für diese Anleitung haben wir den Server uk2054.nordvpn.com verwendet. Du solltest jedoch den Server verwenden, den die Website für dich vorschlägt.

Um eine Serverdatei herunterzuladen, wähle das Land, mit dem du dich verbinden möchtest, klicke auf „Verfügbare Protokolle anzeigen“ (Show available protocols), klicke mit der rechten Maustaste auf „Konfiguration herunterladen“ (Download config) für „OpenVPN TCP“ oder „OpenVPN UDP“ und wähle „Link-Adresse kopieren“ (Copy link address).

Danach kannst du zu deiner SSH-Sitzung zurückkehren und den folgenden Befehl ausführen:

```

wget -P /etc/openvpn https://downloads.nordcdn.com/configs/files/ovpn\_udp/servers/uk2054.nordvpn.com.udp.ovpn

```

Verwende jedoch den Link, den du für deine spezielle Serverdatei kopiert hast. Mit diesem Befehl wird die Konfigurationsdatei in das Verzeichnis /etc/openvpn heruntergeladen, damit du leicht darauf zugreifen kannst.

Alternativ kannst du die Serverkonfigurationsdatei auch auf einen anderen Rechner herunterladen und sie mit alternativen Methoden wie SCP oder SFTP auf den OpenWrt-Router übertragen.

_Für ältere OpenWrt-Builds:_\

Du kannst einfach ein Archiv hier herunterladen: [https://downloads.nordcdn.com/configs/archives/certificates/servers.zip](https://downloads.nordcdn.com/configs/archives/certificates/servers.zip). In dem heruntergeladenen Archiv findest du die entsprechenden Dateien mit den Erweiterungen .crt und .key. Die Dateien sind für jeden VPN-Server spezifisch.

6. Die OpenVPN-Konfiguration für NordVPN erfordert, dass du bei jedem Start von OpenVPN deinen Benutzernamen und dein Passwort für den NordVPN-Service eingibst. Wir werden jedoch einige Anpassungen vornehmen, damit die Anmeldedaten automatisch bereitgestellt werden.

Der Einfachheit halber installieren wir zunächst den Texteditor nano, indem wir den folgenden Befehl ausführen:

```

opkg install nano

```

Ansonsten kannst du den eingebauten Texteditor vi verwenden. Weitere Informationen zu Texteditoren findest du in diesem [Artikel](https://openwrt.org/docs/guide-user/base-system/user.beginner.cli).

Öffne nun die heruntergeladene Serverkonfigurationsdatei mit dem Texteditor nano. In unserem Fall würde der Befehl lauten:

```

nano /etc/openvpn/uk2054.nordvpn.com.udp.ovpn

```

Danach fügst du das Wort „secret“ (ohne Anführungszeichen) an die Zeichenfolge „auth-user-pass“ an. Die resultierende Zeile sollte lauten:

```

auth-user-pass secret

```

Du musst eine neue _secret-Datei_ erstellen, um die NordVPN-Service-Anmeldedaten zu speichern. Dazu führst du den folgenden Befehl aus:

```

nano /etc/openvpn/secret

```

Damit wird eine neue Datei erstellt und mit dem Texteditor nano geöffnet.

In der ersten Zeile der Datei gibst du deinen NordVPN-Benutzernamen und in der zweiten das NordVPN-Passwort ein.

Du findest deine NordVPN-Service-Anmeldedaten (deinen Benutzernamen und dein Passwort) im [Nord Account-Dashboard](https://my.nordaccount.com/dashboard/nordvpn/).

7. Du kannst OpenVPN mithilfe der heruntergeladenen Konfigurationsdatei auf zwei Arten konfigurieren:

1. Ändere die Dateierweiterung von .ovpn in .conf, damit OpenVPN sie automatisch anhand ihrer Erweiterung findet.

Dazu kannst du den Befehl mv verwenden:

```

mv /etc/openvpn/uk2054.nordvpn.com.udp.ovpn /etc/openvpn/uk2054.nordvpn.com.udp.conf

```

2. Gib den Dateinamen in „/etc/config/openvpn“ mit den folgenden „uci“-Befehlen an:

```

uci set openvpn.nordvpn=openvpn

uci set openvpn.nordvpn.enabled='1'

uci set openvpn.nordvpn.config='/etc/openvpn/uk2054.nordvpn.com.udp.ovpn'

uci commit openvpn

```

Danach sollte die Datei „/etc/config/openvpn“ die folgenden angehängten Zeichenfolgen enthalten:

```

config openvpn 'nordvpn'

option enabled '1'

option config '/etc/openvpn/uk2054.nordvpn.com.udp.ovpn'

```

Du kannst das überprüfen, indem du diesen Befehl ausführst:

```

tail /etc/config/openvpn

```

Du kannst auch die Dateierweiterung von .ovpn in .conf ändern und sie in der Datei „/etc/config/openvpn“ angeben – in diesem Fall wird OpenVPN jedoch nur einmal mit dieser Konfigurationsdatei gestartet.

8. Erstelle eine neue Netzwerkschnittstelle, indem du die folgenden Befehle ausführst:

```

uci set network.nordvpntun=interface

uci set network.nordvpntun.proto='none'

uci set network.nordvpntun.ifname='tun0'

uci commit network

```

Die Datei „/etc/config/network“ enthält jetzt die folgenden Zeilen:

```

config interface 'nordvpntun'

option proto 'none'

option ifname 'tun0'

```

Du kannst dies mit diesem Befehl überprüfen:

```

tail /etc/config/network

```

9. Erstelle eine neue Firewall-Zone und füge eine Weiterleitungsregel von LAN zu VPN hinzu, indem du die folgenden Befehle ausführst:

```

uci add firewall zone

uci set firewall.@zone\[-1\].name='vpnfirewall'

uci set firewall.@zone\[-1\].input='REJECT'

uci set firewall.@zone\[-1\].output='ACCEPT'

uci set firewall.@zone\[-1\].forward='REJECT'

uci set firewall.@zone\[-1\].masq='1'

uci set firewall.@zone\[-1\].mtu\_fix='1'

uci add\_list firewall.@zone\[-1\].network='nordvpntun'

uci add firewall forwarding

uci set firewall.@forwarding\[-1\].src='lan'

uci set firewall.@forwarding\[-1\].dest='vpnfirewall'

uci commit firewall

```

Falls alles korrekt ausgeführt wurde, sollte die Datei „/etc/config/firewall“ die folgenden angehängten Zeichenfolgen enthalten:

```

config zone

option name 'vpnfirewall'

option input 'REJECT'

option output 'ACCEPT'

option forward 'REJECT'

option masq '1'

option mtu\_fix '1'

list network 'nordvpntun'

config forwarding

option src 'lan'

option dest 'vpnfirewall'

```

Du kannst das überprüfen, indem du diesen Befehl ausführst:

```

tail -13 /etc/config/firewall

```

Dies zeigt die letzten 13 Zeilen an, die die oben genannten Zeichenfolgen enthalten.

10. Jetzt musst du die DNS-Server konfigurieren. Der einfachste Ansatz besteht darin, die NordVPN DNS-Server für die WAN-Schnittstelle des Routers zu verwenden. Um NordVPN DNS hinzuzufügen, führe folgende Befehle aus:````

uci set network.wan.peerdns='0'

uci del network.wan.dns

uci add\_list network.wan.dns='103.86.96.100'

uci add\_list network.wan.dns='103.86.99.100'

uci commit

```

````

HINWEIS: _Wenn du nach Ausführung des Befehls uci del network.wan.dns eine Fehlermeldung__uci: Entry not found__ erhältst, kannst du diese ignorieren._

Die Datei „/etc/config/network“ sollte den Abschnitt „wan“ enthalten, mit den drei unten genannten Zeichenfolgen:

```

config interface 'wan'

<...>

option peerdns '0'

list dns '103.86.96.100'

list dns '103.86.99.100'

```

Du kannst dies durch Ausführen des Befehls überprüfen und den „wan“-Abschnitt in der Ausgabe suchen:

```

cat /etc/config/network

```

Du kannst auch weitere DNS-Adressen hinzufügen, z. B. die von Google, indem du diese Befehle ausführst:

```

uci set network.wan.peerdns='0'

uci del network.wan.dns

uci add\_list network.wan.dns='8.8.8.8'

uci add\_list network.wan.dns='8.8.4.4'

uci commit

```

Die hinzugefügten Zeichenfolgen sollten ähnlich wie die vorherigen aussehen.

### (optional) Killswitch für OpenWrt 22.02 oder ältere Builds (iptables)

Um Traffic-Lecks zu verhindern, falls die VPN-Tunnelverbindung unterbrochen wird, folge diesen Schritten:

1. Öffne die Firewall-Datei mit einem Texteditor:

```

sudo nano /etc/firewall.user

```

2. Füge folgenden Inhalt hinzu:

```

\# This file is interpreted as a shell script.

\# Put your custom iptables rules here, and they will be executed with each firewall (re-)start

\# Internal uci firewall chains are flushed and recreated on reload, so

\# put custom rules into the root chains, e.g. INPUT or FORWARD, or into the

\# special user chains, e.g. input\_wan\_rule or postrouting\_lan\_rule.

if (! ip a s tun0 up) && (! iptables -C forwarding\_rule -j REJECT); then

iptables -I forwarding\_rule -j REJECT

fi

```

3. Erstelle eine Datei namens „99-prevent-leak“ im Ordner „/etc/hotplug.d/iface“ mit diesem Befehl:

```

nano /etc/hotplug.d/iface/99-prevent-leak

```

4. Füge folgenden Inhalt hinzu:

```

#!/bin/sh

if \[ "$ACTION" = ifup \] && (ip a s tun0 up) && (iptables -C forwarding\_rule -j REJECT); then

iptables -D forwarding\_rule -j REJECT

fi

if \[ "$ACTION" = ifdown \] && (! ip a s tun0 up) && (! iptables -C forwarding\_rule -j REJECT); then

iptables -I forwarding\_rule -j REJECT

fi

```

### (optional) Killswitch für OpenWrt 22.03 oder neuere Builds (nftables)

Folge diesen Schritten, um Traffic-Lecks zu verhindern, falls der VPN-Tunnel nicht funktioniert.

1. Bearbeite die Datei mit benutzerdefinierten Firewall-Regeln:

```

sudo nano /etc/firewall.user

```

2. Füge diese Funktion hinzu:

```

\# when tun0 interface is down and within nftables no chain "forwarding\_rule" exists, then do the following.

if (! ip a s tun0 up) && (! nft list chain inet fw4 forwarding\_rule; then

\# add new chain named forwarding\_rule

nft add chain inet fw4 forwarding\_rule

\# add rule within chain forward to jump to chain forwarding\_rule

nft add rule inet fw4 forward jump forwarding\_rule

\# add rule within chain forward\_rule to reject all traffic

nft add rule inet fw4 forwarding\_rule reject

fi

```

3. Anschließend musst du ein Hotplug-Skript erstellen, um den Killswitch automatisch zu aktivieren:

```

sudo nano /etc/hotplug.d/iface/99-prevent-leak

```

4. Füge folgenden Inhalt zum Skript hinzu:

```

#!/bin/sh

\# if action ifup is triggered, interface tun0 is up and the nftables chain "forwarding\_rule" contains text "reject", then flush that chain in order to allow traffic.

if \[ "$ACTION" = ifup \] && (ip a s tun0 up) && (nft list chain inet fw4 forwarding\_rule | grep -q 'reject'); then

nft flush chain inet fw4 forwarding\_rule

fi

\# if action ifdown is triggered, interface tun0 is not up and the nftables chain "forwarding\_rule" does not contain text "reject", then add a rule to that chain in order to reject all traffic.

if \[ "$ACTION" = ifdown \] && (! ip a s tun0 up) && (! nft list chain inet fw4 forwarding\_rule | grep -q 'reject'); then

nft add rule inet fw4 forwarding\_rule reject

fi

```

### Automatisches Wiederverbindungsskript

Die OpenVPN-Verbindung kann manchmal mit einer Log-Ausgabe wie „couldn't resolve host…“ abstürzen. In diesem Fall bleibt der VPN-Tunnel bestehen, aber die Verbindung wird unterbrochen. Um ein Skript zu erstellen, das automatisch eine Wiederverbindung durchführt, folge diesen Schritten:

1. Öffne die Datei „/etc/rc.local“ mit einem Texteditor:

```

sudo nano /etc/rc.local

```

2. Füge folgende Zeile hinzu:

```

/etc/openvpn/reconnect.sh &

```

3. Erstelle die Datei „reconnect.sh“ im Verzeichnis „/etc/openvpn“ mit diesem Befehl:

```

sudo nano /etc/openvpn/reconnect.sh

```

4. Gib in der Datei den folgenden Skriptinhalt ein:

```

#!/bin/sh

n=10

while sleep 50; do

t=$(ping -c $n 8.8.8.8 | grep -o -E '\[0-9\]+ packets r' | grep -o -E '\[0-9\]+')

if \[ "$t" -eq 0 \]; then

/etc/init.d/openvpn restart

fi

done

```

## Verbindungsstatus

Sobald du diese Anweisungen ausgeführt hast, sollte der Router über die konfigurierte Verbindung verbunden sein. Du kannst auf der [Homepage von NordVPN](https://nordvpn.com) überprüfen, ob du Erfolg hattest. Oben auf der Seite sollte der Status „Geschützt“ (Protected) angezeigt werden.

Wenn du die VPN-Verbindung trennen möchtest, klicke auf die Schaltfläche Stop neben der NordVPN-Option im Menü VPN > OpenVPN > OpenVPN instances, wenn du die GUI-Schritte befolgt hast. Mit dem folgenden Befehl kannst du die VPN-Verbindung hingegen trennen:

```

service openvpn stop

```